C’était le 10 septembre 2020, en Allemagne. Une femme dans un état grave est en route en ambulance vers l’hôpital universitaire de Düsseldorf pour une intervention urgente. Problème : ce dernier est la cible d’un cryptolocker.

La régulation médicale redirige alors l’ambulance sur une autre structure hospitalière, à une trentaine de kilomètres car l’hôpital n’est plus en mesure d’assurer les soins nécessaires. Malheureusement, ce délai dans la prise en charge sera fatal et la patiente décèdera de sa maladie.

Les autorités allemandes ont confirmé que cette mort est une conséquence, indirecte certes, de la cyberattaque visant le CHU de Düsseldorf (communiqué de presse du BSI :flag_germany:) et qu’une enquête préliminaire a été ouverte pour déterminer la responsabilité des attaquants dans le décès. En fonction, ils pourraient être poursuivis pour homicide involontaire.

De l’avis des spécialistes, c’est la première fois qu’une mort humaine découle d’une attaque informatique. Triste record.

Des précédents existaient…

Néanmoins, ce n’est pas la première fois que des systèmes de santé sont visés par des attaquants.

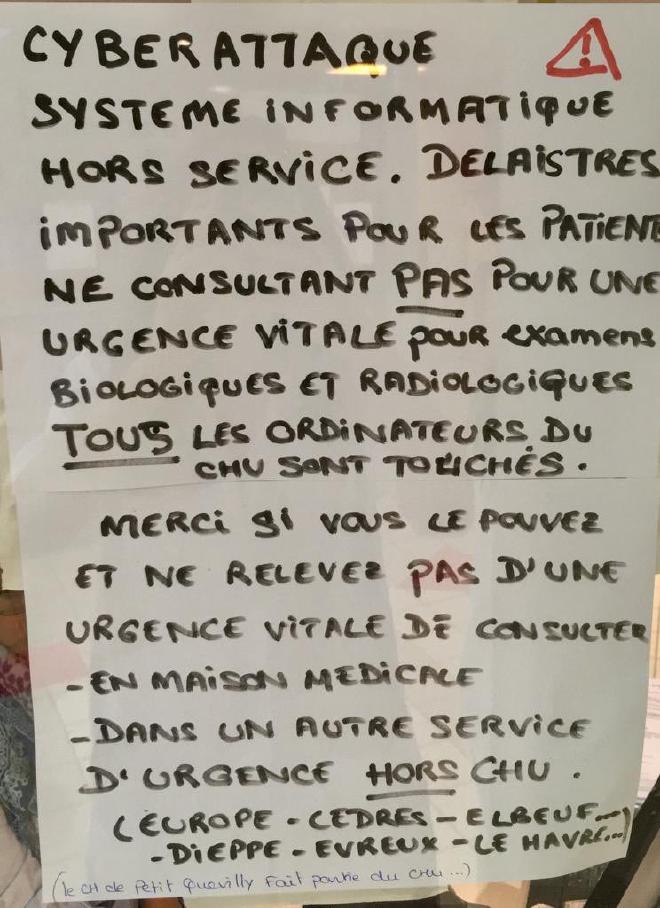

Le CHU de Rouen, par exemple, avait déjà pu tester ses capacités de réaction en 2019. Seules les urgences vitales étaient alors assurées, les autres patients étant invités à s’adresser à d’autres structures indépendantes du point de vue informatique.

… et les vulnérabilités sont connues

Un point commun à la plupart (pas toutes) des attaques contre des hôpitaux est qu’elles sont involontaires. De manière générale, un virus est aveugle et frappera tout ordinateur vulnérable qu’il rencontre, les cryptolockers ne font pas exception.

Il ne s’agit donc pas d’une attaque ciblée, où un attaquant est déterminé à perturber le bon fonctionnement de l’hôpital et prend le temps nécessaire pour exploiter une vulnérabilité spécifique.

Au contraire, les hôpitaux sont des dégâts collatéraux. Dans ce cas, la police allemande a contacté les commanditaires de l’attaque pour leur expliquer la situation. Ces derniers ont alors transmis les clés de déchiffrement pour remettre au plus vite le CHU en ordre de marche car ils ne visaient que (sic) l’université associée. C’est conforme à la promesse de limiter au maximum les dégâts faits aux hôpitaux, bien qu’elle ait été déjà brisée de nombreuses fois.

Il faut noter que les hôpitaux présentent les mêmes vulnérabilités que le reste de la société : un raccordement à internet pas forcément très bien surveillé, des logiciels vulnérables non mis à jour, un système d’information mal monitoré, et du personnel pas correctement sensibilisé à l’hygiène informatique alors que l’ANSSI a publié un guide.

Il suffit de lire les récits des DSI hospitalières, ou même de certains personnels pour s’apercevoir que ces situations sont connues de longue date et perdurent, souvent par manque de moyens. À Düsseldorf, c’est une vulnérabilité datant de 2019 sur des VPN Citrix (CVE-2019-19871) qui n’avait pas été corrigée.

On peut aussi mentionner les éditeurs de logiciels spécialisés, dans la santé ou d’autres secteurs, qui profitant d’un marché captif ne prennent pas la sécurité au sérieux. Ce qui, dans la santé, est à tout le moins dommage.

Et demain ?

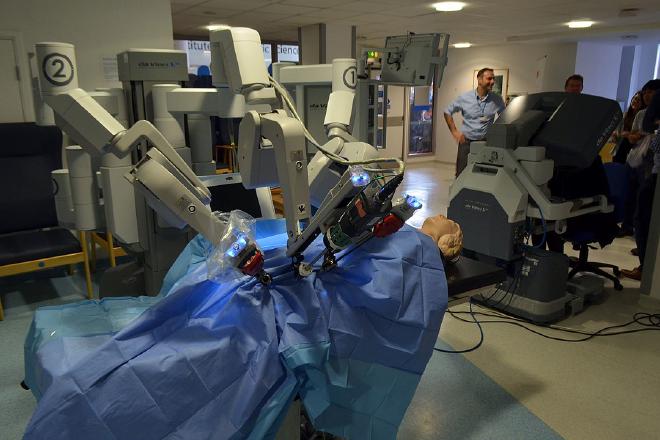

De plus, la solution palliative du papier et du stylo adoptée au CHU de Rouen sera de moins en moins possible dans le futur.

L’informatisation est en marche : les systèmes sont de plus en plus interconnectés, la médecine repose de plus en plus sur l’outil informatique (incluant la robotique) et les télécommunications.

Alors qu’aujourd’hui, l’équipe chirurgicale et le patient sont dans la même pièce, demain le patient sera au bloc opératoire à Lyon et le chirurgien à Stockholm. Que se passera-t-il si le robot-chirurgien est attaqué pendant une intervention ? Si la liaison internet avec le chirurgien est perdue ?

Le durcissement et la sécurisation des infrastructures hospitalières directes (leur réseau et matériel) et indirectes (les canaux de communications externes) seront indispensables.

C’est ce à quoi s’astreignent des équipes spécialisées de l’ANSSI ou des ministères sociaux (dont celui chargé de la santé).